收 藏

分享

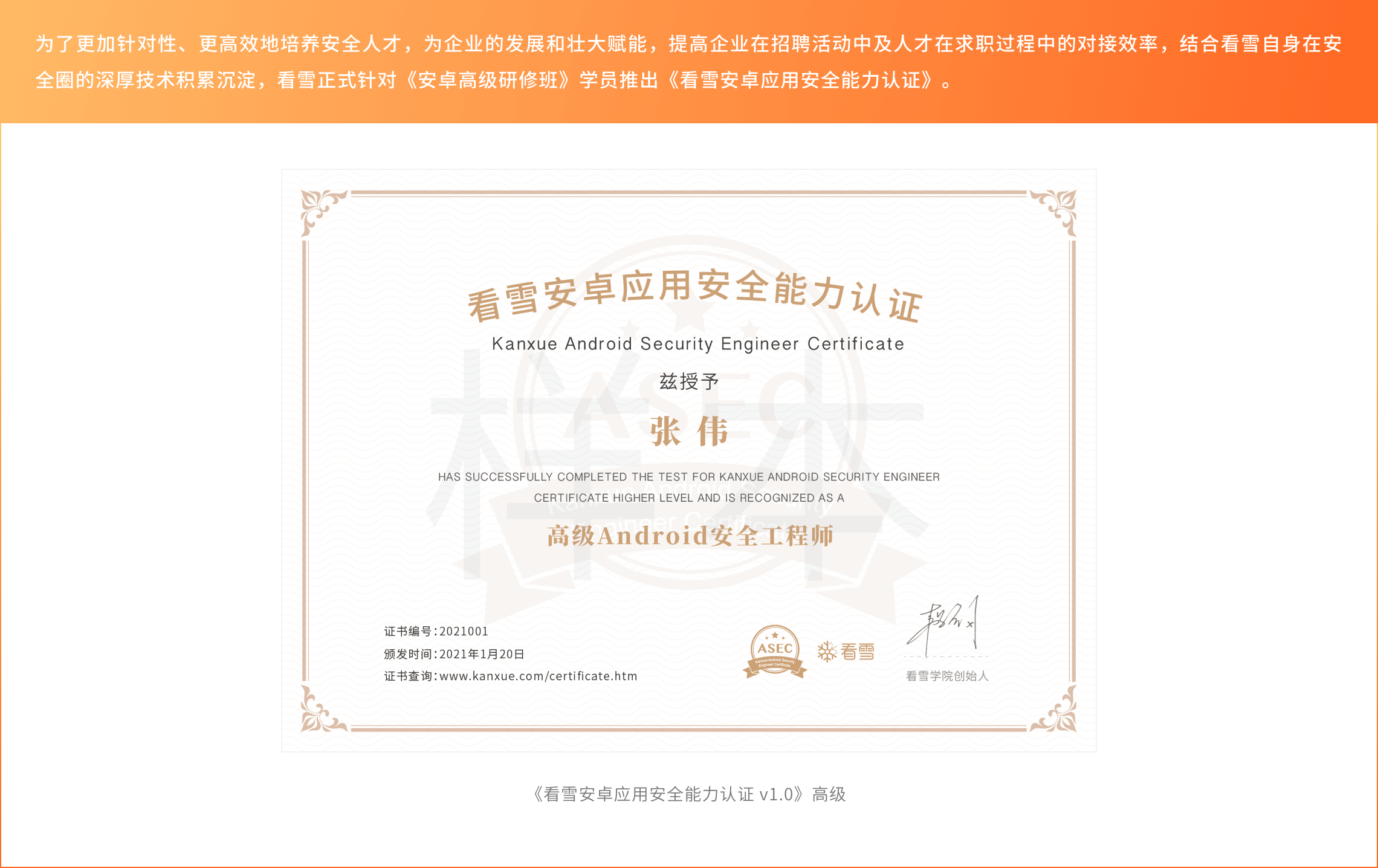

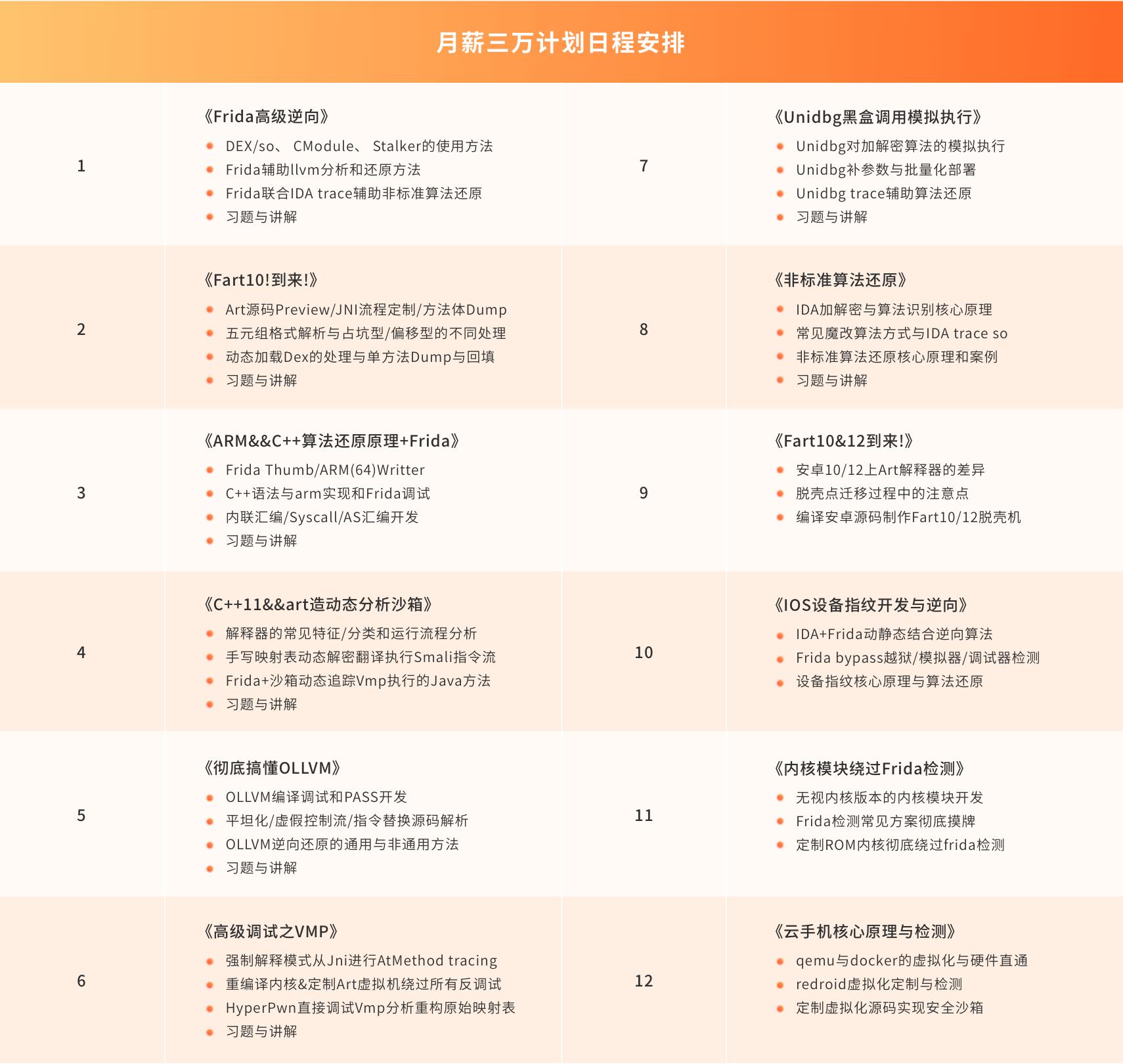

[2025夏季班]《安卓高級研修班(網課)》月薪三萬計劃

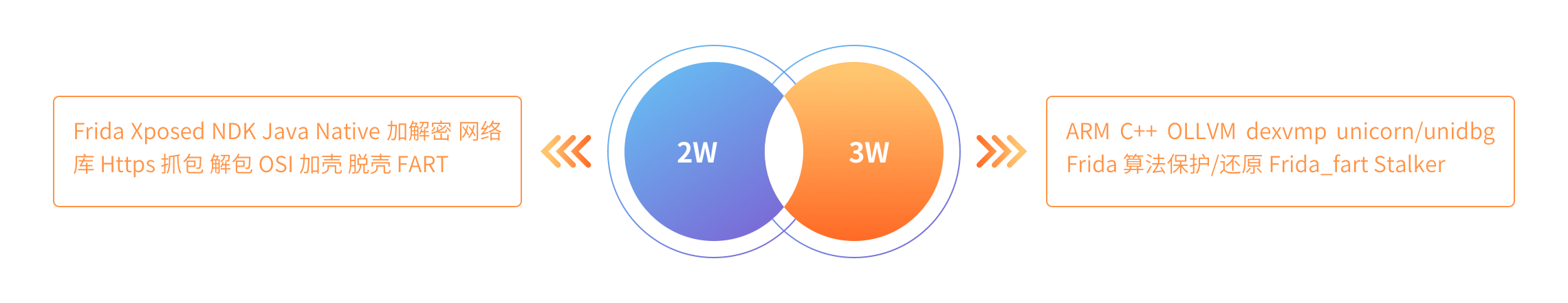

[2025]《安卓高級研修班(網課)》月薪三萬計劃班、掌握調試、分析還原ollvm、vmp的方法,定制art虛擬機自動化脫殼的方法

8899

花唄付款

難度高級

?

感興趣 83493

?

學生數 146

?

好評度 100%

?

總時長 80小時41分