- 1-10課

- 11-20課

- 31-40課

- 41-50課

- 51-60課

- 61-70課

- 71-80課

第六十課:高級(jí)持續(xù)滲透-第四季關(guān)于后門

專注APT攻擊與防御

https://micropoor.blogspot.com/

第四季是一個(gè)過渡季,過渡后門在對(duì)抗升級(jí)中由傳統(tǒng)后門,衍生成鎖定目標(biāo)的制定后門。引用百度百科的“后門程序"的相關(guān)解釋:

https://baike.baidu.com/item/%E5%90%8E%E9%97%A8%E7%A8%8B%E5%BA%8F/108154

安全從業(yè)人員,其實(shí)至少一直在與傳統(tǒng)后門對(duì)抗,比如最常見的webshell免殺與webshell過waf。

應(yīng)急中的樣本取證查殺遠(yuǎn)控殘留文件等。但是webshell,遠(yuǎn)控僅僅又是“backdoor”的其中一種。

這里按照上幾季的風(fēng)格繼續(xù)引用幾個(gè)概念,只有概念清晰,才能了解如何對(duì)抗。

1:安全從業(yè)人員為什么要了解后門?

防御是以市場(chǎng)為核心的,而不是以項(xiàng)目為核心。需要對(duì)抗的可能是黑產(chǎn)從業(yè)者的流量劫持相關(guān)后門,或者是政治黑客的高持續(xù)滲透權(quán)限把控后門等。

2:攻擊人員為什么要了解后門?

隨著對(duì)抗傳統(tǒng)后門的產(chǎn)品越來越成熟,由特征查殺,到行為查殺,到態(tài)勢(shì)感知。到大數(shù)據(jù)聯(lián)合特征溯源鎖定,如何反追蹤,是一個(gè)非常值得思考的問題。

3:后門與項(xiàng)目的關(guān)聯(lián)是什么?

某項(xiàng)目,被入侵,應(yīng)急并加固解決,若干天后,再次被入侵依然篡改為某博彩。導(dǎo)致安全從業(yè)人員,客戶之間的問題。

4:后門與安全產(chǎn)品的關(guān)聯(lián)是什么?

某客戶購(gòu)買某安全產(chǎn)品套裝,在實(shí)戰(zhàn)中,一般由非重點(diǎn)關(guān)注服務(wù)器迂回滲透到核心服務(wù)器來跨過安全產(chǎn)品監(jiān)控,得到相關(guān)權(quán)限后,后門起到越過安全產(chǎn)品。它會(huì)涉及對(duì)其他附屬安全產(chǎn)品的影響。如客戶質(zhì)疑:為什么我都買了你們的套裝,還被入侵。并且這還是第二次了。

思維跳出以上4條,來看下進(jìn)一年的部分相關(guān)安全事件:

思維跳出以上4條安全事件,這里再一次引入百度百科的APT的主要特性:

——潛伏性:這些新型的攻擊和威脅可能在用戶環(huán)境中存在一年以上或更久,他們不斷收集各種信息,直到收集到重要情報(bào)。而這些發(fā)動(dòng)APT攻擊的黑客目的往往不是為了在短時(shí)間內(nèi)獲利,而是把“被控主機(jī)”當(dāng)成跳板,持續(xù)搜索,直到能徹底掌握所針對(duì)的目標(biāo)人、事、物,所以這種APT攻擊模式, 實(shí)質(zhì)上是一種“惡意商業(yè)間諜威脅”。

——持續(xù)性:由于APT攻擊具有持續(xù)性甚至長(zhǎng)達(dá)數(shù)年的特征,這讓企業(yè)的管理人員無從察覺。在此期間,這種“持續(xù)性”體現(xiàn)在攻擊者不斷嘗試的各種攻擊手段,以及滲透到網(wǎng)絡(luò)內(nèi)部后長(zhǎng)期蟄伏。

——鎖定特定目標(biāo):針對(duì)特定政府或企業(yè),長(zhǎng)期進(jìn)行有計(jì)劃性、組織性的竊取情報(bào)行為,針對(duì)被鎖定對(duì)象寄送幾可亂真的社交工程惡意郵件,如冒充客戶的來信,取得在計(jì)算機(jī)植入惡意軟件的第一個(gè)機(jī)會(huì)。

——安裝遠(yuǎn)程控制工具:攻擊者建立一個(gè)類似僵尸網(wǎng)絡(luò)Botnet的遠(yuǎn)程控制架構(gòu),攻擊者會(huì)定期傳送有潛在價(jià)值文件的副本給命令和控制服務(wù)器(C&C Server)審查。將過濾后的敏感機(jī)密數(shù)據(jù),利用加密的方式外傳。

一次針對(duì)特定對(duì)象,長(zhǎng)期、有計(jì)劃性滲透的本質(zhì)是什么?

竊取數(shù)據(jù)下載到本地,或者以此次滲透來達(dá)到變現(xiàn)目的。

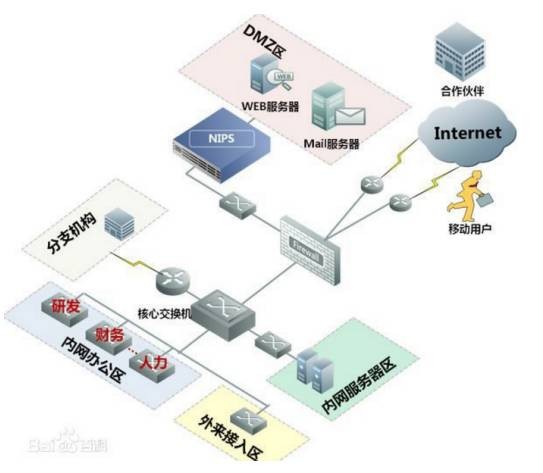

引用如圖:

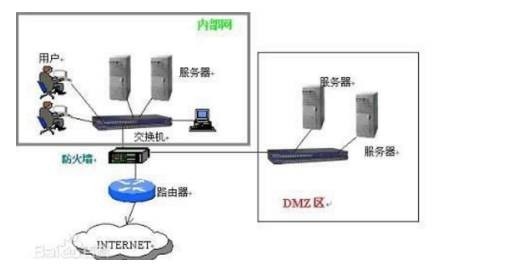

一次具有針對(duì)性的滲透,絕對(duì)不單單是以滲透DMZ區(qū)為主,重要資料一般在內(nèi)網(wǎng)服務(wù)器區(qū)(包括但不限制于數(shù)據(jù)庫(kù)服務(wù)器,文件服務(wù)器,OA服務(wù)器),與內(nèi)網(wǎng)辦公區(qū)(包括但不限制于個(gè)人機(jī),開發(fā)機(jī),財(cái)務(wù)區(qū))等。而往往這樣的高級(jí)持續(xù)滲透,不能是一氣呵成,需要一定時(shí)間內(nèi),來滲透到資料所在區(qū)域。而這里其中一個(gè)重要的環(huán)節(jié)就是對(duì)后門的要求 ,在滲透期間內(nèi)(包括但不限制于一周到月甚至到年)以保持后續(xù)滲透。

傳統(tǒng)型的后門不在滿足攻擊者的需求,而傳統(tǒng)型的木馬后門,大致可分為六代:

第一代,是最原始的木馬程序。主要是簡(jiǎn)單的密碼竊取,通過電子郵件發(fā)送信息等,具備了木馬最基本的功能。

第二代,在技術(shù)上有了很大的進(jìn)步,冰河是中國(guó)木馬的典型代表之一。

第三代,主要改進(jìn)在數(shù)據(jù)傳遞技術(shù)方面,出現(xiàn)了ICMP等類型的木馬,利用畸形報(bào)文傳遞數(shù)據(jù),增加了殺毒軟件查殺識(shí)別的難度。

第四代, 在進(jìn)程隱藏方面有了很大改動(dòng),采用了內(nèi)核插入式的嵌入方式,利用遠(yuǎn)程插入線程技術(shù),嵌入DLL線程?;蛘邟旖覲SAPI,實(shí)現(xiàn)木馬程序的隱藏,甚至在Windows NT/2000下,都達(dá)到了良好的隱藏效果?;银澴雍兔鄯浯蟊I是比較出名的DLL木馬。

第五代,驅(qū)動(dòng)級(jí)木馬。驅(qū)動(dòng)級(jí)木馬多數(shù)都使用了大量的Rootkit技術(shù)來達(dá)到在深度隱藏的效果,并深入到內(nèi)核空間的,感染后針對(duì)殺毒軟件和網(wǎng)絡(luò)防火墻進(jìn)行攻擊,可將系統(tǒng)SSDT初始化,導(dǎo)致殺毒防火墻失去效應(yīng)。有的驅(qū)動(dòng)級(jí)木馬可駐留BIOS,并且很難查殺。

第六代,隨著身份認(rèn)證UsbKey和殺毒軟件主動(dòng)防御的興起,黏蟲技術(shù)類型和特殊反顯技術(shù)類型木馬逐漸開始系統(tǒng)化。前者主要以盜取和篡改用戶敏感信息為主,后者以動(dòng)態(tài)口令和硬證書攻擊為主。PassCopy和暗黑蜘蛛俠是這類木馬的代表。

以遠(yuǎn)控舉例,遠(yuǎn)控最開始生成的RAT功能一體化(包括但不限制于文件傳輸,命令執(zhí)行等),后衍生成生成RAT支持插件式來達(dá)到最終目的。

以上的幾代包括以上遠(yuǎn)控共同點(diǎn),以獨(dú)立服務(wù)或者獨(dú)立進(jìn)程,獨(dú)立端口等來到達(dá)目的。難以對(duì)抗目前的反病毒反后門程序。那么傳統(tǒng)型后門權(quán)限維持就不能滿足目前的需求。

以第二季的demo舉例,它無自己的進(jìn)程,端口,服務(wù),而是借助notepad++(非dll劫持)來生成php內(nèi)存shell(這個(gè)過程相當(dāng)于插件生成),并且無自啟,當(dāng)服務(wù)器重啟后,繼續(xù)等待管理員使用notepad++,它屬于一個(gè)AB鏈后門,由A-notepad生成B-shell,以B-shell去完成其他工作。

如果繼續(xù)改進(jìn)Demo,改造ABC鏈后門,A負(fù)責(zé)生成,B負(fù)責(zé)清理痕跡,C負(fù)責(zé)工作呢? 這是一個(gè)攻擊者應(yīng)該思考的問題。

而后門的主要工作有2點(diǎn):

1越過安全產(chǎn)品。

2維持持續(xù)滲透權(quán)限。

文章的結(jié)尾,這不是一個(gè)notepad++的后門介紹,它是一個(gè)demo,一個(gè)類后門,一個(gè)具有源碼可控類的后門。

Micropoor

?

問答

其他問答

暫無記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開":"未公開"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無記錄

作業(yè)

暫無記錄